IPS (Intrusion Prevention Systems) - Hệ Thống Ngăn Chặn Xâm Nhập

Có thể bạn quan tâm

Có thể bạn đã biết Hệ thống IPS (Intrusion Prevention System) là một hệ thống ngăn chặn xâm nhập, nhưng thực sự để hiểu sâu về nó thì hãy theo dõi bài viết dưới đây của mình để biết được IPS phát hiện và ngăn chặn các tấn công, xâm nhập từ bên ngoài như thế nào nhé!

Hệ thống IPS là gì?

Về cơ bản, hệ thống IPS có thể là phần mềm (software), phần cứng (hardware) hoặc cả hai. Nó có khả năng phát hiện xâm nhập, ngăn chặn nguy cơ gây mất an toàn cho mạng hoặc một hệ thống mạng. Cụ thể nó có khả năng chụp lại (capture) sau đó phân tích (analyze) lưu lượng mạng để phát hiện và ngăn chặn các tấn công.

Phân loại IPS

- Host IPS

- Network IPS

Host IPS (HIPS)

Host-based intrusion Prevention system (HIPS) là một phần mềm được cài trên máy chủ hoặc máy trạm. Trong các tổ chức, người quản trị chỉ cài HIPS trên các máy cần thiết.

VD: Nếu tổ chức lo ngại về một vài server mà chứa dữ liệu mật có nguy cơ cao bị tấn công, thì có thể cài HIPS như một lớp bảo vệ thêm cho máy chủ song hành cùng các giải pháp khác, giúp phát hiện được các mối đe dọa trong mạng LAN của tổ chức.

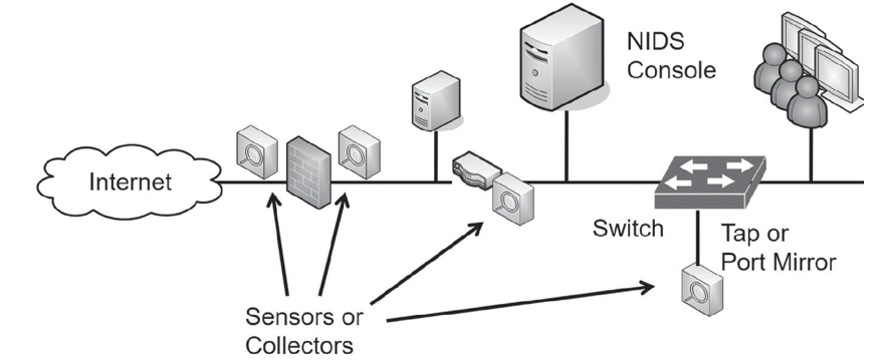

Network IPS (NIPS)

Network-based intrusion prevention system (NIPS) giám sát (monitor) và chặn (block) các hành động (activity) bất thường trên mạng. Người quản trị cài đặt các NIDS sensor hoặc collectors trên các trên hoặc ở giữa các thiết bị mạng như routers (thiết bị định tuyến) và firewalls (tường lửa).

NIPS không thể phát hiện bất thường trên các hệ thống riêng lẻ hay máy trạm trừ khi sự bất thường này gây ra những thay đổi đáng kể trong traffic mạng. NIPS cũng không thể giải mã các traffic được mã hóa. Nói cách khác thì nó chỉ có thể theo dõi và chặn với các mối đe dọa trên mạng từ các traffic không bị mã hóa hay dạng clear text.

So sánh HIPS và NIPS

| Đặc điểm | HIPS | NIPS |

| Triển khai | Cài đặt trên Server & Máy chủ | Nằm trên hệ thống mạng hoặc span traffic từ các thiết bị mạng như Router, Switch |

| Khả năng | Monitor and block trên từng server & máy chủ | Không thể monitor các traffic bị mã hóa |

Phương pháp phát hiện mối đe dọa của IPS

Phát hiện dựa vào Signature: là một database về các mối đe dọa

- Phát hiện các mối đe dọa đã biết

Phát hiện dựa vào sự bất thường: Thiết lập một baseline, các action khác baseline này được coi là bất thường

- Phát hiện các bất thường chưa biết trước đó.

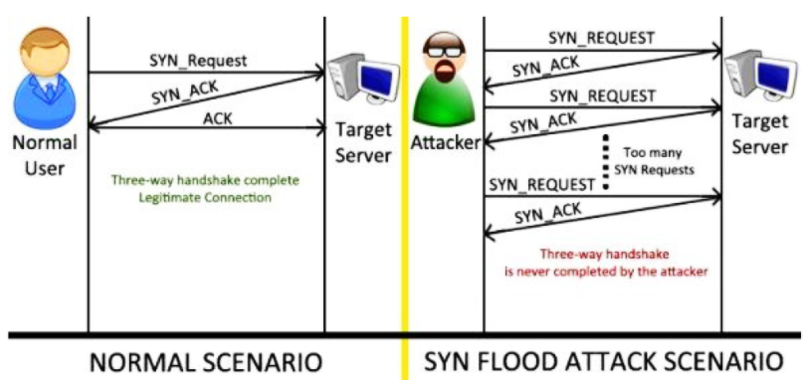

Ví dụ: SYN Flood Attack (steal attack) – Attacker chỉ gửi gói SYN và không gửi lại gói tin ACK làm server tốn tài nguyên để duy trì kết nối. Khi kết nối quá nhiêu dẫn đến server bị cash do quá tải hoặc chặn các kết nối.

False Positive & False Negative

False Positive:

- Phát hiện nhầm mối đe dọa

- Cảnh báo hoặc block một event vô hại

False Negative

- Không phát hiện được mối đe dọa

Mô hình triển khai IPS

Có 3 mô hình có thể triển khai một hệ thống IPS: Span port mode, TAP mode, Inline mode

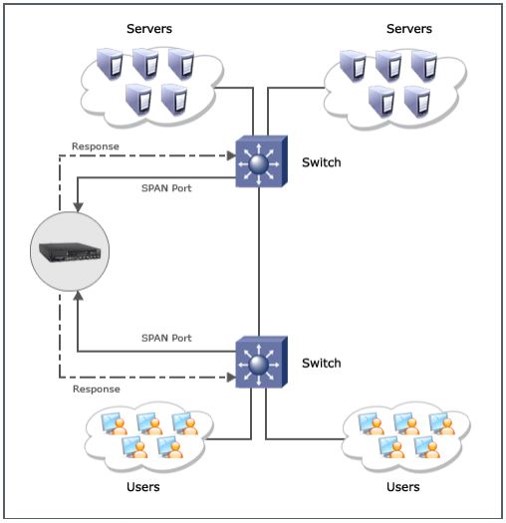

Span port mode: Cấu hình trên thiết bị chuyển mạch lõi (switch) để thu được lưu lượng trong mạng.

Ưu điểm: Không tác động vào hạ tầng mạng hiện tại của tổ chức.

Nhược điểm:

- SPAN là half-duplex

- Bị giới hạn số SPAN ports

- SPAN Port không thể xủ lý traffic vượt quá khả năng của SPAN Port

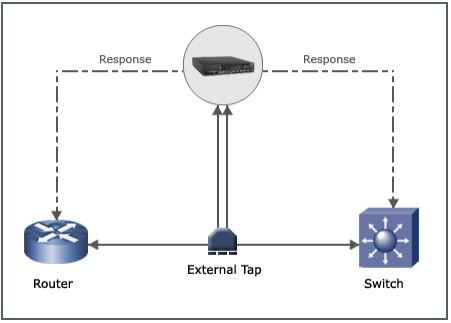

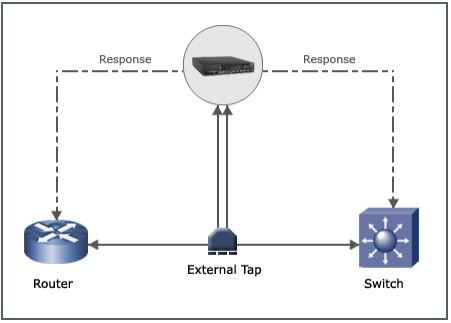

Tap mode: sử dụng thiết bị chuyên dụng (TAP) để thu thập traffic trong mạng.

Ưu điểm:

- Monitor Uplinks passively

- Không có độ trễ

- Không cần SPAN Ports

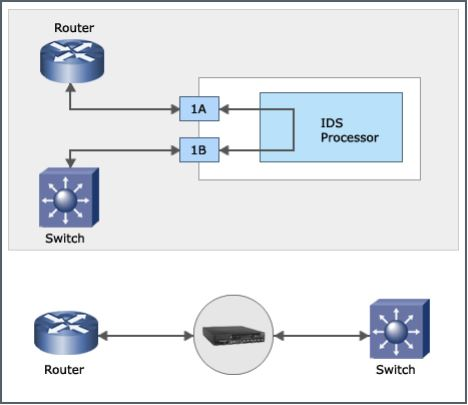

Inline mode: lắp đặt ngay trên đường truyền để thu thập traffic

Nhược điểm: Làm thay đổi cấu trúc mạng của tổ chức

Như vậy là mình đã trả lời rõ hơn về cầu hỏi Hệ thống IPS là gì cho các bạn một cách dễ hiểu, tường minh nhất. Hi vọng thông qua bài viết này các bạn sẽ hiểu rõ hơn về hệ thống phát hiện và ngăn chặn xâm nhập IPS nhé!

Đọc thêm: Snort – Phần mềm IDS, hệ thống phát hiện, phòng ngừa xâm nhập

Tags: hệ thống IPS là gìhệ thống ngăn chặn xâm nhậpIPSIPS là gìTừ khóa » Cổng Ips Là Gì

-

Màn Hình IPS Là Gì? - Điện Máy Người Việt

-

IPS Là Gì? Công Nghệ IPS Và Những đặc điểm Của Nó - Wiki Hỏi Đáp

-

Màn Hình IPS Là Gì? Công Dụng Của Màn Hình IPS Trên Tivi LG Là Gì?

-

Màn Hình IPS Là Gì? Giải Thích Về Các Loại Màn Hình LCD

-

Màn Hình IPS Là Gì? Ứng Dụng Của IPS LCD - DellOnline

-

Màn Hình IPS Là Gì? Công Dụng Của Màn Hình IPS Trên PC Là Gì?

-

Công Nghệ Nano IPS Là Gì? - ViewSonic Library

-

Tổng Quan Về Màn Hình IPS - GEARVN

-

Màn IPS Là Gì, Cách Phân Biệt Màn IPS Và Màn TN | Tin Tức

-

Màn Hình IPS Là Gì? Ưu điểm Của Màn Hình IPS?

-

Tấm Nền Màn Hình IPS Là Gì? - Thông Số Kỹ Thuật

-

IPS Là Gì? - Giới Thiệu Về Hệ Thống Định Vị Trong Nhà - MOKOSmart

-

#Tấm Nền IPS Là Gì? Có Tác Dụng Và Ưu Điểm Gì? - SONA

-

Màn Hình IPS Là Gì?