Vùng DMZ Là Gì?

Có thể bạn quan tâm

Một mô hình mạng bảo mật là cần thiết cho mỗi tổ chức để phân biệt rõ ràng giữa các vùng mạng theo chức năng và thiết lập các chính sách an toàn thông tin riêng cho từng vùng mạng theo yêu cầu thực tế.

Có thể bạn quan tâm- Vải acrylic là gì? Đặc tính và cách bảo quản vải acrylic

- Định nghĩa các loại hình doanh nghiệp bằng tiếng Anh

- Tìm hiểu Black Box là gì và kỹ thuật kiểm thử hộp đen

- Danh dự là gì? Vai trò của danh dự?

- Oriflame là gì? Tìm hiểu sự thật về Oriflame mới nhất

Trước tiên ta cần tìm hiểu về các thành phần trong mô hình mạng bảo mật, các thành phần trong mô hình mạng bao gồm:

Bạn đang xem: Vùng DMZ là gì?

1. Vùng mạng nội bộ: Còn gọi là mạng LAN (Local area network), là nơi đặt các thiết bị mạng, máy trạm và máy chủ thuộc mạng nội bộ của đơn vị.

2. Vùng mạng DMZ: Vùng DMZ là một vùng mạng trung lập giữa mạng nội bộ và mạng Internet, là nơi chứa các thông tin cho phép người dùng từ Internet truy xuất vào và chấp nhận các rủi ro tấn công từ Internet. Các dịch vụ thường được triển khai trong vùng DMZ là: máy chủ Web, máy chủ Mail, máy chủ DNS, máy chủ FTP,…

Xem thêm : First aid kit là gì? – Vật dụng không thể thiếu trong mỗi chuyến đi

3. Vùng mạng Server (Server Farm): Vùng mạng Server hay Server Farm, là nơi đặt các máy chủ không trực tiếp cung cấp dịch vụ cho mạng Internet. Các máy chủ triển khai ở vùng mạng này thường là Database Server, LDAP Server,…

4. Vùng mạng Internet: Còn gọi là mạng ngoài, kết nối với mạng Internet toàn cầu.

Việc tổ chức mô hình mạng bảo mật đảm bảo bảo mật có ảnh hưởng lớn đến sự an toàn cho các hệ thống mạng và các cổng thông tin điện tử. Đây là cơ sở đầu tiên cho việc xây dựng các hệ thống phòng thủ và bảo vệ. Ngoài ra, việc tổ chức mô hình mạng bảo mật có thể hạn chế được các tấn công từ bên trong và bên ngoài một cách hiệu quả.

Nội Dung

- Một số mô hình mạng phổ biến

- 1. Mô hình 1

- 3. Mô hình 3

- Một số tiêu chí khi thiết kế mô hình mạng bảo mật

Một số mô hình mạng phổ biến

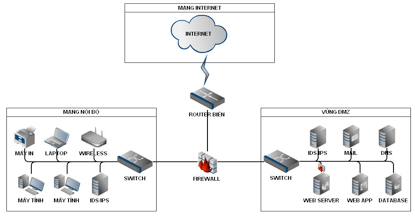

1. Mô hình 1

Trong mô hình này, vùng mạng Internet, vùng mạng nội bộ và vùng mạng DMZ được thiết kế tách biệt nhau. Ngoài ra, ta đặt một firewall giữa các vùng mạng nhằm kiểm soát luồng thông tin giữa các vùng mạng với nhau và bảo vệ các vùng mạng khỏi các tấn công trái phép.

Xem thêm : Should be able to là gì? Ví dụ minh họa cụ thể

2. Mô hình 2

Trong mô hình này, ta đặt một firewall giữa vùng mạng Internet và vùng mạng DMZ và một firewall giữa vùng mạng DMZ và vùng mạng nội bộ.

Như vậy, vùng mạng nội bộ nằm sâu bên trong và cách vùng mạng Internet bằng 2 lớp firewall như trên hình vẽ.

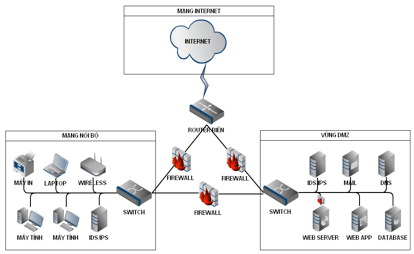

3. Mô hình 3

Trong mô hình này, ta đặt một firewall giữa vùng mạng Internet và vùng mạng DMZ , một firewall giữa vùng mạng DMZ và vùng mạng nội bộ và một firewall giữa vùng mạng nội bộ và vùng mạng Internet. Như vậy, mỗi sự truy cập giữa các vùng với nhau đều được kiểm soát bởi một firewall như hình vẽ.

Một số tiêu chí khi thiết kế mô hình mạng bảo mật

- Nên đặt các máy chủ web, máy chủ thư điện tử (mail server)… cung cấp dịch vụ ra mạng Internet trong vùng mạng DMZ. Tránh các tấn công mạng nội bộ hoặc gây ảnh hướng tới an toàn mạng nội bộ nếu các máy chủ này bị tấn công và chiếm quyền kiểm soát. Chú ý không đặt máy chủ web, mail server hoặc các máy chủ chỉ cung cấp dịch vụ cho nội bộ trong vùng mạng này.

- Các máy chủ không trực tiếp cung cấp dịch vụ ra mạng ngoài như máy chủ ứng dụng, máy chủ cơ sở dữ liệu, máy chủ xác thực… Nên đặt trong vùng mạng server network để tránh các tấn công trực diện từ Internet và từ mạng nội bộ. Đối với các hệ thống thông tin yêu cầu có mức bảo mật cao, hoặc có nhiều cụm máy chủ khác nhau có thể chia vùng server network thành các vùng nhỏ hơn độc lập để nâng cao tính bảo mật.

- Nên thiết lập các hệ thống phòng thủ như tường lửa (firewall) và thiết bị phát hiện/phòng chống xâm nhập (IDS/IPS) để bảo vệ hệ thống, chống tấn công và xâm nhập trái phép. Khuyến cáo đặt firewall và IDS/IPS ở các vị trí như sau: đặt firewall giữa đường nối mạng Internet với các vùng mạng khác nhằm hạn chế các tấn công từ mạng từ bên ngoài vào; đặt firewall giữa các vùng mạng nội bộ và mạng DMZ nhằm hạn chế các tấn công giữa các vùng đó; đặt IDS/IPS tại vùng cần theo dõi và bảo vệ.

- Nên đặt một Router ngoài cùng (Router biên) trước khi kết nối đến nhà cung cấp dịch vụ internet (ISP) để lọc một số lưu lượng không mong muốn và chặn những gói tin đến từ những địa chỉ IP không hợp lệ.

Nguồn: https://25giay.vnDanh mục: Hỏi Đáp

Rate this postTừ khóa » Thiết Lập Dmz

-

MỘT SỐ KIẾN THỨC CƠ BẢN VỀ DMZ ROUTER

-

Tìm Hiểu Về DMZ Trong Mạng Máy Tính

-

Hướng Dẫn Cấu Hình Tính Năng DMZ Cứng (Physical DMZ)

-

Hướng Dẫn Thiết Lập DMZ Trong Mikrotik

-

Dmz Là Gì? Mô Hình Mạng Bảo Mật Này Có Quan Trọng Và Cần Thiết ...

-

Dmz Host Ip Address Là Gì - Hướng Dẫn Port ...

-

Tất Cả Về DMZ: Nó Là Gì, Nó Dùng để Làm Gì Và Lợi Thế Của Nó Là Gì

-

[TOTOLINK A3000RU] Làm Cách Nào để Thiết Lập DMZ Trên ...

-

DMZ Là Gì? Phân Biệt Các Khái Niệm Về DMZ đầy đủ Nhất

-

Cách Kích Hoạt Máy Chủ DMZ Và Có Thể Chơi Với Kết Nối Tốt Nhất Có Thể

-

Dmz Host Ip Address Là Gì - Hướng Dẫn Port Forwarding, Port, Nat ...

-

TĂNG CƯỜNG BẢO VỆ CHO HỆ THỐNG MẠNG NỘI BỘ SỬ DỤNG ...

-

DMZ - Nó Là Gì Và Làm Thế Nào Nó Hoạt động - DELACHIEVE.COM